Hackers chineses ampliam espionagem digital e ameaçam telecomunicações globais

A atividade de grupos hackers chineses voltou ao centro das atenções após a descoberta de uma nova onda de ataques contra infraestruturas de telecomunicações, instituições governamentais e empresas estratégicas no sul da Ásia e no sudeste da Europa. O grupo conhecido como UAT-7290 foi identificado por pesquisadores como responsável por campanhas sofisticadas de espionagem digital, uso de malwares baseados em Linux e criação de redes ocultas para ocultar a origem dos ataques.

Esse movimento, no entanto, não ocorre isoladamente. Pelo contrário, ele reflete uma tendência crescente de ciberespionagem patrocinada por Estados, em que grupos aparentemente independentes operam com objetivos geopolíticos bem definidos. Por isso, entender como esses ataques funcionam, quais riscos representam e como as organizações podem se proteger tornou-se essencial.

Quem é o grupo UAT-7290 e como ele atua

O UAT-7290 está ativo desde pelo menos 2022 e tem como principal característica a atuação silenciosa e metódica. Primeiro, os invasores realizam reconhecimento técnico profundo das redes-alvo. Depois disso, exploram vulnerabilidades conhecidas e zero-day, além de utilizarem força bruta em serviços SSH mal configurados.

Além disso, o grupo emprega uma cadeia de infecção modular, baseada em ferramentas já conhecidas, mas usadas de forma estratégica.

Principais malwares utilizados

| Malware | Função principal | Objetivo |

|---|---|---|

| RushDrop / ChronosRAT | Início da infecção | Acesso inicial ao sistema |

| DriveSwitch | Execução de payloads | Carregar módulos adicionais |

| SilentRaid | Backdoor persistente | Controle remoto e espionagem |

| Bulbature | Transformação em ORB | Anonimizar ataques e servir como relay |

Essas ferramentas permitem ações como captura de tela, keylogging, execução remota de comandos, transferência de arquivos e redirecionamento de tráfego, o que transforma os dispositivos comprometidos em verdadeiros postos avançados de espionagem.

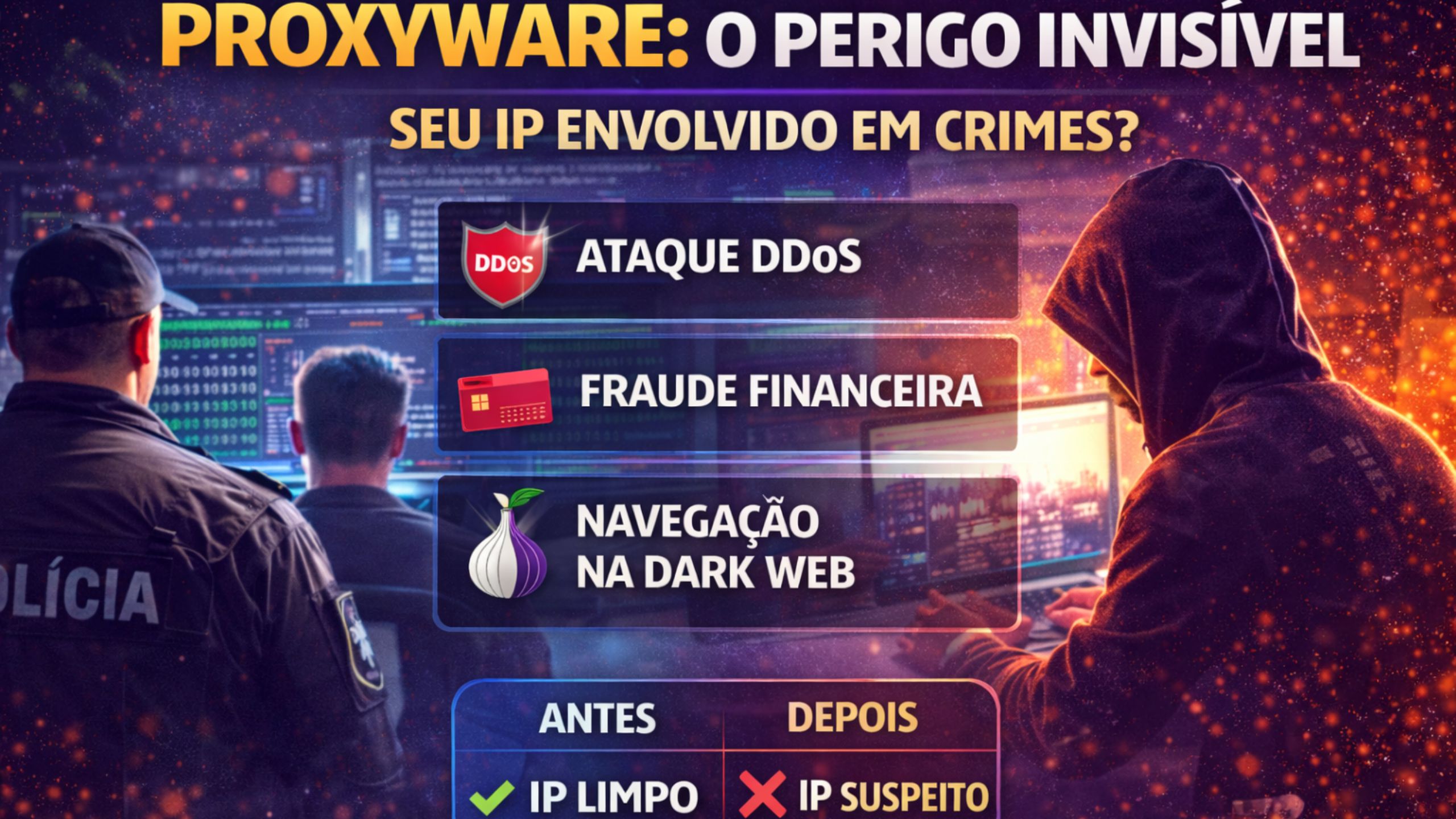

O que são ORBs e por que eles são tão perigosos

Os chamados Operational Relay Boxes (ORBs) são dispositivos infectados que funcionam como intermediários entre os hackers e os alvos finais. Em outras palavras, eles mascaram a origem real do ataque, dificultando investigações e atribuições.

| Característica do ORB | Impacto |

|---|---|

| Oculta IP de origem | Dificulta rastreamento |

| Repassa tráfego malicioso | Amplia escala dos ataques |

| Pode ser reutilizado | Permite campanhas longas |

Assim, quanto maior a rede de ORBs, maior é o poder operacional do grupo, e menor a chance de identificação direta.

Por que as telecomunicações são o alvo principal

As telecomunicações representam um dos setores mais sensíveis da infraestrutura moderna. Elas concentram dados de governos, empresas e cidadãos. Por isso, comprometê-las significa ter acesso a:

- Comunicações privadas

- Metadados estratégicos

- Infraestrutura crítica de redes

- Sistemas governamentais interligados

Além disso, muitas empresas de telecom ainda operam equipamentos legados, com firmwares antigos e pouco atualizados, o que facilita a exploração de falhas conhecidas.

Ligação com outros grupos chineses

Pesquisadores associam o UAT-7290 a grupos como Stone Panda e RedFoxTrot, conhecidos por ações de espionagem estatal. Entretanto, uma característica que chama atenção é o uso frequente de explorações públicas, em vez de ferramentas totalmente próprias.

| Grupo associado | Perfil | Atuação |

|---|---|---|

| Stone Panda | Espionagem estatal | Governos e defesa |

| RedFoxTrot | Espionagem industrial | Tecnologia e telecom |

| UAT-7290 | Espionagem + acesso inicial | Infraestrutura e redes |

Isso sugere que o grupo atua não só como espião, mas também como fornecedor de acesso inicial para outros agentes maliciosos.

Riscos para empresas e governos

O impacto desses ataques vai muito além do roubo de dados. Ele envolve:

- Comprometimento da soberania digital

- Risco à segurança nacional

- Possibilidade de sabotagem futura

- Vazamento de informações estratégicas

- Perda de confiança do público

Além disso, uma rede infectada pode permanecer comprometida por meses ou anos sem ser detectada, o que amplia o dano silenciosamente.

Como se proteger desse tipo de ameaça

Felizmente, é possível reduzir drasticamente os riscos adotando boas práticas de segurança.

Medidas essenciais

- Atualizar sistemas e firmwares regularmente

- Desativar serviços SSH expostos ou protegê-los com autenticação forte

- Monitorar tráfego de rede em busca de comportamentos anômalos

- Implementar EDR e SIEM

- Realizar auditorias periódicas

- Treinar equipes contra engenharia social

- Segmentar redes críticas

Além disso, é fundamental adotar uma postura de Zero Trust, assumindo que qualquer parte da rede pode ser comprometida a qualquer momento.

Os ataques do grupo UAT-7290 demonstram que a ciberespionagem moderna não depende mais apenas de códigos sofisticados, mas sim de estratégia, persistência e uso inteligente de falhas existentes. As telecomunicações, por sua centralidade na sociedade digital, continuarão sendo alvos prioritários.

Portanto, organizações que não tratarem cibersegurança como prioridade estratégica estarão não apenas vulneráveis, mas também expostas a impactos que ultrapassam o campo técnico e atingem diretamente sua credibilidade, sustentabilidade e segurança institucional.

Em um mundo cada vez mais conectado, proteger dados é proteger soberania, negócios e pessoas.

Share this content:

Publicar comentário